検出のベスト プラクティスを利用して組織をプロアクティブに保護する能力をどのように評価しますか?

{{cat1Rating_ja}}

概要については、ビデオをご覧ください。

サイバー インシデントに迅速かつ効果的に対応し、損害や悪影響を抑制する能力をどのように評価しますか?

{{cat2Rating_ja}}

概要については、ビデオをご覧ください。

サイバー インシデントの発生後にデータを復旧して業務を再開する能力をどのように評価しますか?

{{cat3Rating_ja}}

概要については、ビデオをご覧ください。

お客様向けにカスタマイズされた

サイバー レジリエンス レポート

ESGによるデル・テクノロジーズ サイバー レジリエンス自己評価をお受けいただき、ありがとうございます。この評価の目的は、今日のランサムウェアやその他の高度なサイバー攻撃に対するお客様の組織の脆弱性を把握すること、脆弱な領域を特定すること、そして、こうしたリスクに対処するためにお客様ができることを明らかにすることです。この目的を達成するために、脅威のプロアクティブな検出、脅威への機敏な対応、復旧能力の完全性という3つの主な領域におけるお客様の組織の準備状況について評価します。

これらの各領域の評価に対するお客様の回答に基づいて、「無防備/脆弱性あり/準備できている」に分類します。この分類は、この評価における準備状況レベル低/中/高を表します。この後のページで、お客様の組織がこの評価になった理由について詳しく説明します。また、お客様の組織が考慮すべき推奨事項をご紹介します。

検出

評価の最初の柱では、脅威のプロアクティブな検出に焦点を当てます。つまり、サイバー攻撃やランサムウェア関連のインシデントを検出および予防するために導入されているテクノロジーとプロセスに注目します。この柱のみを考慮して、お客様の組織を「無防備/脆弱性あり/準備できている」(この評価における準備状況レベル低/中/高)として評価しました。

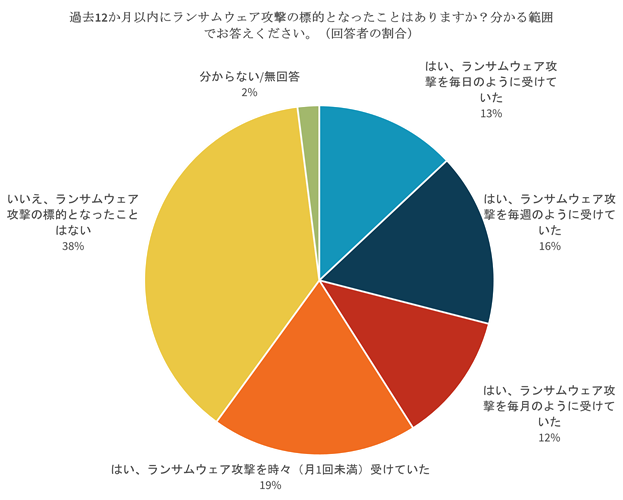

評価を開始するにあたり、お客様が重点的に取り組んでいる脅威についてお聞きしました。これが重要なのは、ESGが2020年に実施した支出意向の調査が示しているとおり、多くの組織がランサムウェアやその他の形態の高度なサイバー攻撃を絶えず受けているからです(図1を参照)。

- 評価を開始するにあたり、お客様が重点的に取り組んでいる脅威についてお聞きしました。これが重要なのは、ESGが2020年に実施した支出意向の調査が示しているとおり、多くの組織がランサムウェアやその他の形態の高度なサイバー攻撃を絶えず受けているからです(図1を参照)。 {{textInsert01}}

図1

ソース: ESG

- また、お客様の組織がコンプライアンス要件をどの程度満たすことができているかお聞きしました。 {{textInsert02}}

- この評価では、お客様の組織がセキュリティ プログラムを推進するためにリスク フレームワークを使用しているかどうかについて触れました。 {{textInsert03}}

- 次に、エンドポイント、クラウド、ネットワークの可視性について触れました。 {{textInsert04}}

- 最後に、ランサムウェア攻撃を予防するために導入されているコントロールの有効性に特に焦点を当てました。 {{textInsert05}}

対応

評価の2番目の柱では、脅威への機敏な対応に焦点を当てます。つまり、セキュリティ インシデントやランサムウェア インシデントにすばやく対応し、その影響を制限するために導入されているテクノロジーとプロセスに注目します。この柱のみを考慮して、お客様の組織を「無防備/脆弱性あり/準備できている」(この評価における準備状況レベル低/中/高)として評価します。

ランサムウェア攻撃への対応として最も可能性が高いものをお聞きしました。

- ランサムウェア攻撃への対応として最も可能性が高いものをお聞きしました。 {{textInsert06}}

- 次に、セカンダリー データ コピーの保護にどれだけ時間、労力、予算を割り当てているかをお聞きしました。 {{textInsert07}}

- 対応のための準備状況に関しては、 {{textInsert08}}

- 特定の準備活動を始める上で、この評価では、インシデント計画の作成やリカバリー テストの実施などの行動を優先しています。 {{textInsert09}}

復旧

評価の最後となる3番目の柱では、復旧能力の完全性に焦点を当てます。つまり、すべてのデータを復旧し、適切なタイミングで通常業務を再開できるようにするために導入されているテクノロジーとプロセスに注目します。この柱のみを考慮して、お客様の組織を「無防備/脆弱性あり/準備できている」(この評価における準備状況レベル低/中/高)として評価しました。

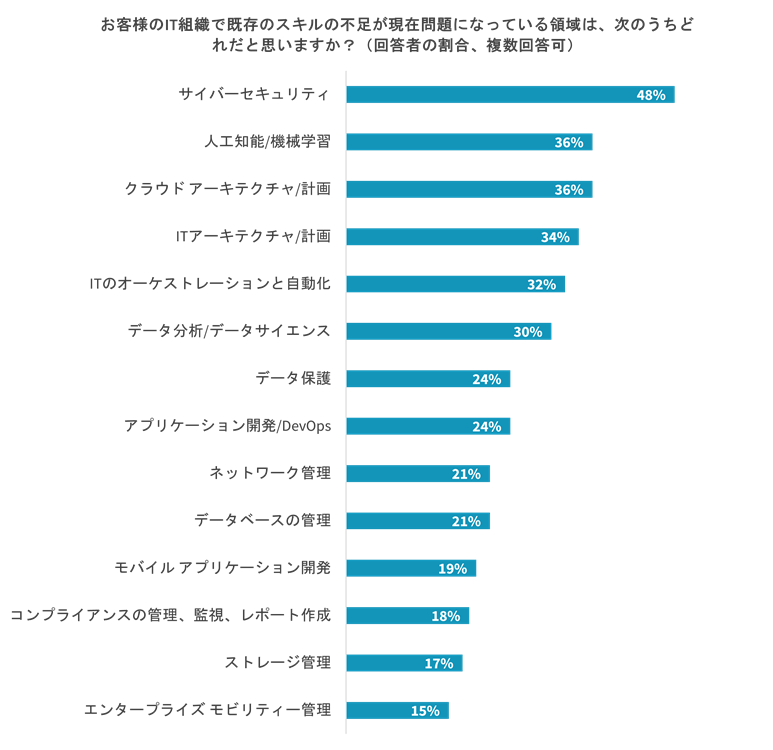

サイバー攻撃から復旧するためには、適切な人材を配置することが非常に重要です。

- サイバー攻撃から復旧するためには、適切な人材を配置することが非常に重要です。 {{textInsert10}}

図2

ソース: ESG

- 攻撃を受けた場合に復旧できると思われるデータの量についてお聞きしました。 {{textInsert11}}

- この評価では、重要なデータのコピーを格納するためのエアギャップされた、すなわち隔離されたインフラストラクチャへの組織の投資に関して触れます。 {{textInsert12}}

- 最後に、お客様の組織が隔離されたインフラストラクチャを保持しているかどうかにかかわらず、そのような環境でどれくらいの量のデータを保護する必要があると思うかお聞きしました。 {{textInsert13}}

デル・テクノロジーズがどのように役立つか

デル・テクノロジーズは、信頼を築き、安全で接続された世界を実現することを目指しています。私たちはお客様のビジネス ニーズを把握している信頼できるパートナーと連携して、データ、ネットワーク、組織、そしてお客様の安全を最優先としてたゆまぬ努力を重ねており、サイバー レジリエンスとセキュリティを当社のすべての製品、ソリューション、サービスに徹底的に組み込んでいます。当社は専門技術と、Dell Endpoint SecurityソリューションやVMware Carbon Black Cloudから、Dell Trusted DeviceやDell EMC PowerProtect Cyber Recoveryまで、実績のある各種Dellソリューションを活用して、お客様がセキュリティとレジリエンスに優れた組織を構築し、新たな脅威が出現しても維持できるよう支援します。

お客様の評価と現在のスコアに基づいて、レジリエンスを高める上で優先すべき推奨事項を作成しました。当社のセキュリティおよびトラスト センターでは、付加的な関連資料とソリューションに簡単にアクセスでき、消費者および企業からのセキュリティに関する質問への回答をすぐに見つけられます。

エッジからコア、クラウドまで、当社はDellと協力して、サイバー脅威からお客様のビジネスを保護し、評判を維持するのに役立つ、戦略的ガイダンスと実証済みの実践的な能力を提供します。[パートナー様の名前をここに挿入]とデル・テクノロジーズにお任せください。