Per quanto riguarda la protezione proattiva tramite le best practice di rilevamento, l'organizzazione è:

{{cat1Rating_it}}

Guarda il video di riepilogo.

Per quanto riguarda la risposta rapida ed efficace a incidenti informatici per limitare i danni/l'impatto negativo, l'organizzazione è:

{{cat2Rating_it}}

Guarda il video di riepilogo.

Per quanto riguarda il ripristino dei dati e la ripresa delle operazioni in seguito a incidenti informatici, l'organizzazione è:

{{cat3Rating_it}}

Guarda il video di riepilogo.

Report personalizzato sulla cyber-resilienza

Rilevamento

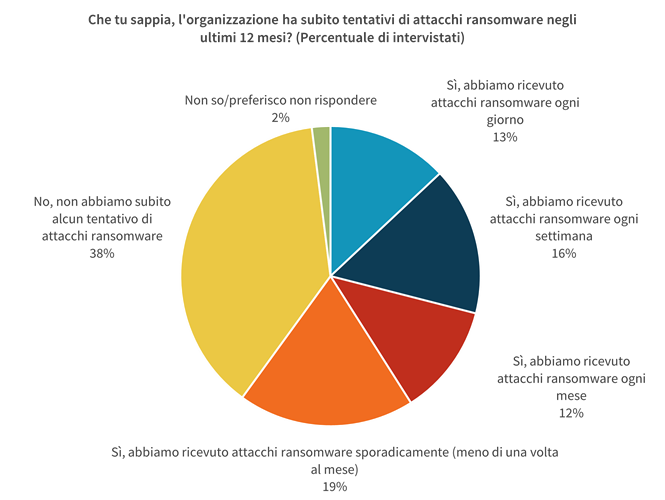

- Per iniziare la valutazione, abbiamo chiesto su quali minacce si concentra il team. Questo è importante perché, come ha dimostrato la ricerca di ESG del 2020 sulle intenzioni di spesa, molte organizzazioni vengono costantemente travolte da ransomware e altre forme di attacchi informatici sofisticati (vedere la figura 1). {{textInsert01}}

Figura 1

Fonte: ESG

- Inoltre, ti abbiamo chiesto di valutare la capacità dell'organizzazione di soddisfare gli obblighi di conformità. {{textInsert02}}

- La valutazione ha affrontato l'utilizzo di framework di rischio nell'organizzazione per guidare il programma di sicurezza. {{textInsert03}}

- In seguito, la valutazione ha affrontato la visibilità di endpoint, cloud e rete.{{textInsert04}}

- Infine, la valutazione è stata incentrata sull'efficacia dei controlli utilizzati per prevenire attacchi ransomware nello specifico. {{textInsert05}}

Risposta

- Ti abbiamo chiesto quale sarebbe la tua risposta più probabile in caso di attacco ransomware riuscito. {{textInsert06}}

- In seguito, ti abbiamo chiesto quanto tempo, impegno e budget hai predisposto per la protezione delle copie dei dati secondari. {{textInsert07}}

- Per quanto riguarda la preparazione alla risposta, {{textInsert08}}

- Passando alle azioni di preparazione specifiche, la valutazione assegna la priorità ad azioni quali la pianificazione degli incidenti e i test di ripristino. {{textInsert09}}

Ripristino

- Fare affidamento alle persone giuste per ripristinare la situazione in seguito ad attacchi informatici è fondamentale. {{textInsert10}}

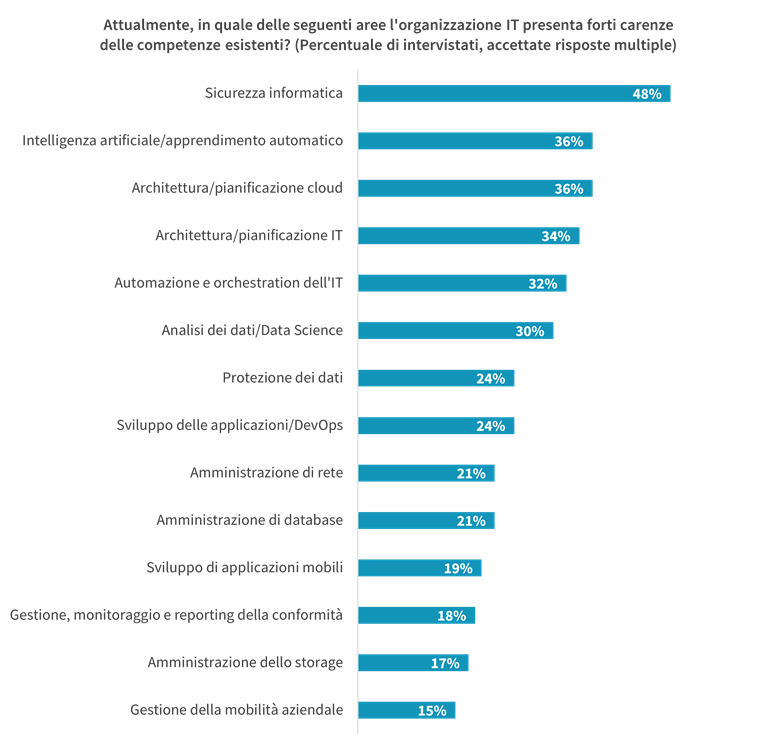

Figura 2

Fonte: ESG

- Ti abbiamo chiesto quanti dati ritieni di essere in grado di ripristinare in caso di attacco. {{textInsert11}}

- La valutazione affronta l'investimento in infrastrutture isolate o air-gapped per le copie di dati critici da parte dell'organizzazione. {{textInsert12}}

- Infine, che l'organizzazione disponga di un'infrastruttura isolata o meno, ti abbiamo chiesto in che misura ritieni che occorra proteggere i dati in questo tipo di ambiente. {{textInsert13}}

Come ottenere l’aiuto di Dell Technologies:

Dell Technologies si impegna a consolidare la fiducia e a rendere il mondo sicuro e connesso. Insieme al tuo partner di fiducia, che conosce le tue esigenze aziendali, lavoriamo duramente per rendere la sicurezza dei dati, della rete, dell'organizzazione e dei clienti la nostra priorità, integrando la cyber-resilienza e la sicurezza end-to-end in tutti i prodotti, le soluzioni e i servizi. Avvalendoci delle competenze e delle comprovate soluzioni Dell, dalle soluzioni di sicurezza degli endpoint di Dell e VMware Carbon Black Cloud ai dispositivi affidabili Dell e Dell EMC PowerProtect Cyber Recovery, ti offriamo gli strumenti per creare e mantenere la sicurezza e la resilienza dell'organizzazione anche con l'avvento di nuove minacce.

In base alla valutazione e al punteggio attuale, ti forniamo i consigli principali per migliorare la resilienza. Il Centro sicurezza e affidabilità Dell Technologies offre facile accesso a risorse e soluzioni aggiuntive che rispondono rapidamente alle tue domande sulla sicurezza aziendale e consumer.

Dall'edge al core fino al cloud, collaboriamo con Dell per fornirti assistenza strategica e funzionalità pratiche comprovate per proteggere l’azienda e preservare la reputazione da minacce informatiche: confida in [inserire il nome del partner qui], affidati a Dell Technologies.