Cuando se trata de proteger proactivamente a su organización con las mejores prácticas de detección, está calificado como:

{{cat1Rating_xl}}

Vea el video para obtener un resumen.

Cuando se trata de responder de manera rápida y eficaz ante un incidente cibernético para limitar el daño o el impacto negativo, está calificado como:

{{cat2Rating_xl}}

Vea el video para obtener un resumen.

Cuando se trata de recuperar sus datos y reanudar las operaciones después de un incidente cibernético, está calificado como:

{{cat3Rating_xl}}

Vea el video para obtener un resumen.

Su informe personalizado sobre resiliencia cibernética

Detectar

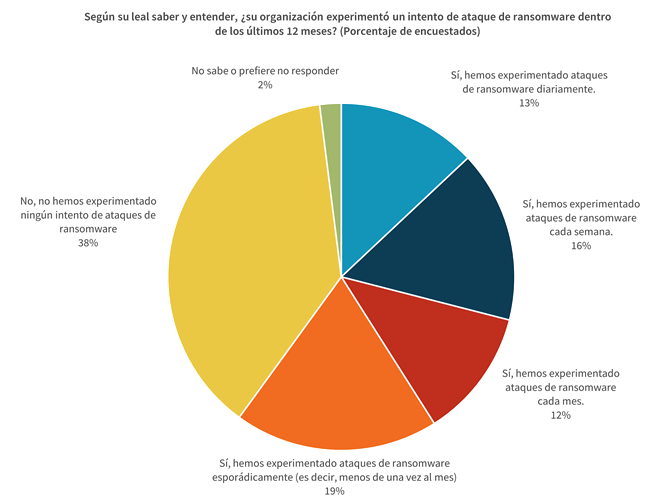

- Para comenzar la evaluación, preguntamos sobre las amenazas en las que se centra su equipo. Esto es importante porque, como demostró la investigación de las intenciones de gasto de ESG 2020, muchas organizaciones se encuentran bajo un constante bombardeo de ransomware y otras formas de ataques cibernéticos sofisticados (consulte la figura 1). {{textInsert01}}

Figura 1

Fuente: ESG

- También le pedimos que considere la capacidad de su organización para cumplir con sus normas de cumplimiento. {{textInsert02}}

- La evaluación se refirió a el uso de los marcos de riesgo de su organización para guiar su programa de seguridad. {{textInsert03}}

- A continuación, la evaluación se refirió a la visibilidad de la red, la nube y terminales. {{textInsert04}}

- Por último, la evaluación se centró en la eficacia de los controles implementados para prevenir un ataque de ransomware específicamente. {{textInsert05}}

Respuesta

- Le preguntamos cuál sería su respuesta más probable a un ataque exitoso de ransomware. {{textInsert06}}

- A continuación, le preguntamos cuánto tiempo, esfuerzo y presupuesto ha asignado para proteger las copias de datos secundarias. {{textInsert07}}

- Cuando se trata de la preparación para responder, {{textInsert08}}

- Al llegar a las acciones de preparación específicas, la evaluación prioriza acciones como la planificación ante incidentes y las pruebas de recuperación. {{textInsert09}}

Recuperación

- Tener a las personas correctas en su lugar para recuperarse de un ataque cibernético es fundamental. {{textInsert10}}

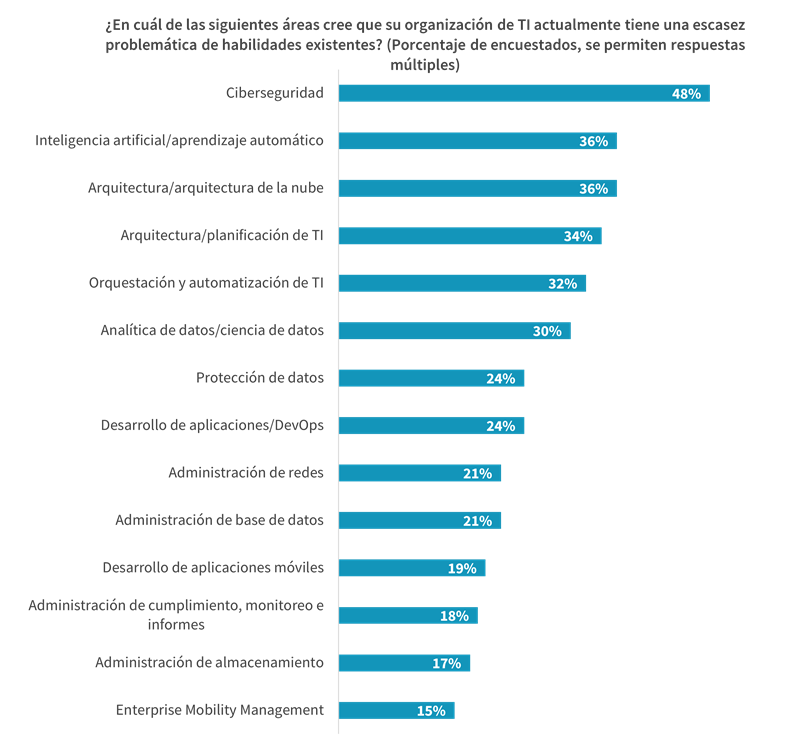

Figura 2

Fuente: ESG

- Le preguntamos cuántos de sus datos cree que sería capaz de recuperar en caso de un ataque. {{textInsert11}}

- La evaluación aborda la inversión de su organización en una infraestructura aislada o con air gap para copias de datos cruciales. {{textInsert12}}

- Por último, independientemente de si su organización tiene una infraestructura aislada, le preguntamos cuántos de sus datos cree que deben protegerse en ese tipo de entorno. {{textInsert13}}

De qué manera Dell Technologies puede ayudar

Dell Technologies se esfuerza por construir un mundo confiable, seguro y conectado. Trabajamos incansablemente para tener siempre presente los datos, la red, la organización y la seguridad de los clientes, con la resiliencia cibernética y la seguridad diseñadas de manera integral en todos nuestros productos, soluciones y servicios. Desde las soluciones de Dell Endpoint Security y VMware Carbon Black Cloud hasta Dell Trusted Devices y Dell EMC PowerProtect Cyber Recovery, lo ayudamos a crear y mantener una organización segura y resistente, incluso a medida que surjan nuevas amenazas.

En base a su evaluación y puntuación actual, hemos hecho recomendaciones por orden de prioridad para ayudar a mejorar su resiliencia. Nuestro Centro de seguridad y confianza brinda un fácil acceso a los recursos y las soluciones para ayudarlo a encontrar rápidamente las respuestas a sus preguntas sobre la seguridad para el consumidor y la empresa.

Desde el borde hasta el núcleo y la nube, nuestros expertos de la industria ofrecen orientación estratégica y funcionalidades prácticas probadas para ayudarlo a proteger su empresa y preservar su reputación ante las amenazas cibernéticas: confíe en Dell Technologies.