탐지 모범 사례를 활용하여 사전 예방적으로 조직을 보호할 수 있는 역량의 관점에서 귀사를 다음과 같은 상태로 평가했습니다.

{{cat1Rating_ko}}

비디오를 통해 요약된 내용을 확인해 보십시오.

사이버 인시던트에 신속하고 효과적으로 대응하여 피해/부정적 영향을 제한하는 역량의 관점에서 귀사를 다음과 같은 상태로 평가했습니다.

{{cat2Rating_ko}}

비디오를 통해 요약된 내용을 확인해 보십시오.

사이버 인시던트 이후 데이터를 복구하고 운영을 재개할 수 있는 역량의 관점에서 귀사를 다음과 같은 상태로 평가했습니다.

{{cat3Rating_ko}}

비디오를 통해 요약된 내용을 확인해 보십시오.

맞춤형 사이버 회복탄력성 보고서

탐지

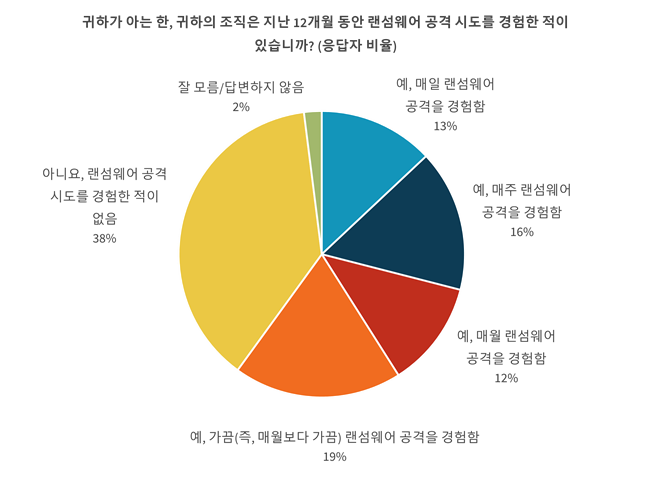

- 평가를 시작하면서 우리는 귀하의 팀이 중점을 두는 위협에 대해 물었습니다. 이 질문은 중요합니다. 그 이유는 지출 의향에 관한 ESG의 2020년 연구에 따르면 많은 조직이 랜섬웨어와 기타 정교한 사이버 공격 유형의 끊임없는 포화에 시달리고 있는 것으로 나타났기 때문입니다(그림 1 참조). {{textInsert01}}

그림 1

출처: ESG

- 또한 우리는 규정 준수 지침을 준수할 수 있는 조직의 역량에 대해 물었습니다.{{textInsert02}}

- 이 평가에서는 귀사에 보안 프로그램을 안내할 위험 프레임워크 사용 여부에 대해 물었습니다. {{textInsert03}}

- 그다음, 이 평가에서는 엔드포인트, 클라우드, 네트워크 가시성에 대해 물었습니다. {{textInsert04}}

- 마지막으로 이 평가에서는 특히 랜섬웨어 공격을 방지하기 위해 마련된 조치의 효과성에 대해 다루었습니다. {{textInsert05}}

응답

- 우리는 랜섬웨어 공격이 발생할 경우 어떻게 대응할 가능성이 가장 큰지를 물었습니다. {{textInsert06}}

- 그다음, 우리는 보조 데이터 복제본을 보호하는 데 얼마만큼의 시간, 노력, 예산을 할당했는지 물었습니다. {{textInsert07}}

- 대응 준비 상태 측면에서 {{textInsert08}}

- 구체적인 준비 조치의 경우 이 평가는 인시던트 계획 및 복구 테스트와 같은 조치를 우선적인 조치로 간주합니다. {{textInsert09}}

복구

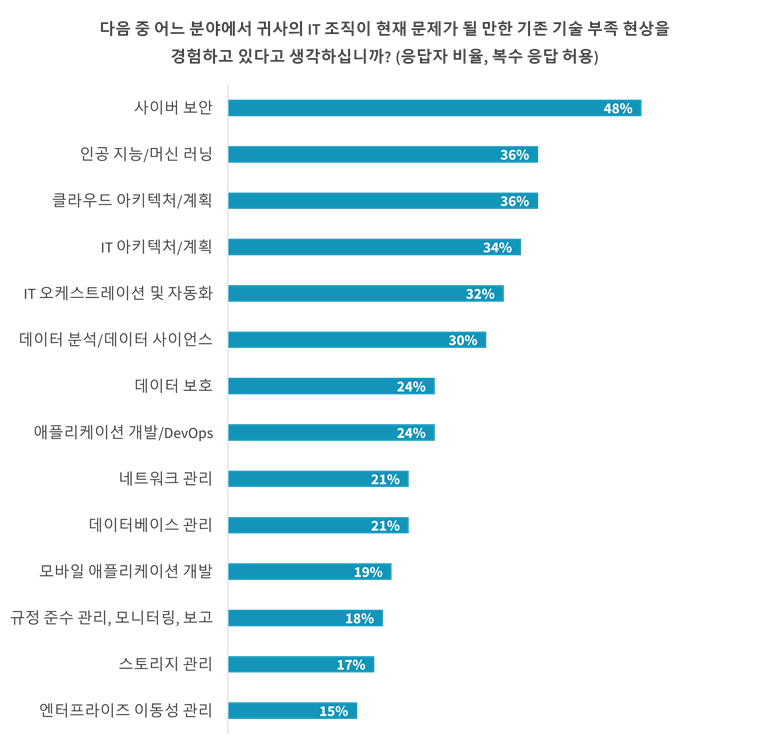

- 사이버 공격으로부터 복구하려면 적합한 인력을 보유하고 있어야 합니다. {{textInsert10}}

그림 2

출처: ESG

- 우리는 공격이 발생할 경우 데이터의 얼마만큼을 복구할 수 있다고 생각하는지 물었습니다. {{textInsert11}}

- 이 평가에서는 귀사에 중요한 데이터의 복제본을 보관하기 위한 격리된 또는 에어 갭 처리된 인프라스트럭처에 투자하는지 여부를 물었습니다. {{textInsert12}}

- 마지막으로, 귀사가 격리된 인프라스트럭처를 보유하고 있는지 여부에 상관없이, 우리는 이러한 유형의 환경에서 귀사의 데이터 중 얼마만큼을 보호해야 한다고 생각하는지 물었습니다. {{textInsert13}}

Dell Technologies가 지원할 수 있는 방법

Dell Technologies는 신뢰할 수 있고 안전하게 연결된 세상을 만들기 위해 노력하고 있습니다. Dell Technologies는 모든 제품, 솔루션, 서비스에 사이버 회복탄력성과 보안을 포괄적으로 엔지니어링하여 귀사의 데이터, 네트워크, 조직 그리고 귀사 고객의 안전을 최우선 순위로 삼고 끊임없는 노력을 기울이고 있습니다. Dell Endpoint Security 솔루션 및 VMware Carbon Black Cloud부터 Dell Trusted Device 및 Dell EMC PowerProtect Cyber Recovery에 이르기까지, Dell Technologies는 새로운 위협이 등장해도 고객이 안전하고 회복탄력성이 뛰어난 조직이 될 수 있도록 지원하고 있습니다.

귀사에 대한 평가와 점수를 기반으로 Dell Technologies는 귀사의 회복탄력성을 향상하는 데 도움이 되는 우선적인 권장 사항을 준비했습니다. Security and Trust Center 를 통해 소비자 및 엔터프라이즈 보안 관련 질문에 대한 답을 신속하게 찾는 데 도움이 되는 추가적인 리소스와 솔루션을 쉽게 이용할 수 있습니다.

엣지에서 데이터 센터 그리고 클라우드에 이르기까지, Dell Technologies의 업계 전문가는 고객이 사이버 위협으로부터 비즈니스를 보호하고 평판을 보존할 수 있도록 전략적인 조언과 검증된 실용적인 기능을 제공합니다. Dell Technologies를 신뢰하셔도 됩니다.