Dans l’ensemble, nous évaluons votre organisation comme :

{{overallRating_fr}}

En matière de protection proactive via des pratiques d’excellence en matière de détection, nous évaluons votre organisation comme :

{{cat1Rating_fr}}

Regardez la vidéo récapitulative.

En matière de réponse rapide et efficace à un cyberincident afin d’en limiter les dommages/l’impact négatif, nous évaluons votre organisation comme :

{{cat2Rating_fr}}

Regardez la vidéo récapitulative.

En matière de récupération des données et de reprise des opérations après un cyberincident, nous évaluons votre organisation comme :

{{cat3Rating_fr}}

Regardez la vidéo récapitulative.

Votre rapport de cyber-résilience personnalisé

Détection

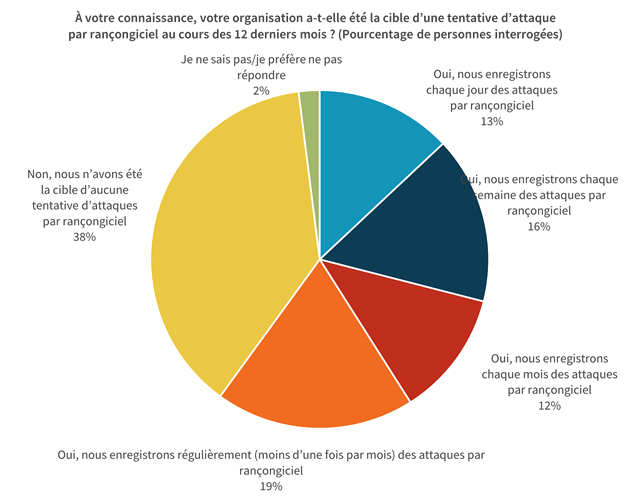

- Pour commencer l’évaluation, nous vous avons demandé quels types de menaces mobilisaient actuellement votre équipe. C’est une question importante, car comme l’a montré une étude ESG sur les intentions de dépenses en 2020, de nombreuses organisations font face à un flot constant de rançongiciels et d’autres formes de cyberattaques sophistiquées (voir Figure 1). {{textInsert01}}

Figure 1

La source: ESG

- Nous vous avons également demandé d’évaluer le niveau de conformité de votre organisation avec la réglementation en vigueur. {{textInsert02}}

- Dans le cadre de l’évaluation, nous vous avons également demandé si votre organisation utilisait des cadres de gestion des risques pour orienter son programme de sécurité. {{textInsert03}}

- L’évaluation portait également sur la visibilité sur les points de terminaison, le Cloud et le réseau.{{textInsert04}}

- Enfin, l’évaluation a porté sur l’efficacité des contrôles mis en place pour éviter les attaques par rançongiciel. {{textInsert05}}

Réponse

- Nous vous avons demandé quelle serait votre réponse la plus probable en cas d’attaque par rançongiciel. {{textInsert06}}

- Nous vous avons ensuite demandé combien de budget, de temps et de ressources vous consacriez à la protection des copies de données secondaires. {{textInsert07}}

- Pour bien se préparer à faire face aux incidents, {{textInsert08}}

- En ce qui concerne les mesures de préparation spécifiques, l’évaluation donne la priorité à des actions telles que la planification des incidents et les tests de récupération. {{textInsert09}}

Récupération

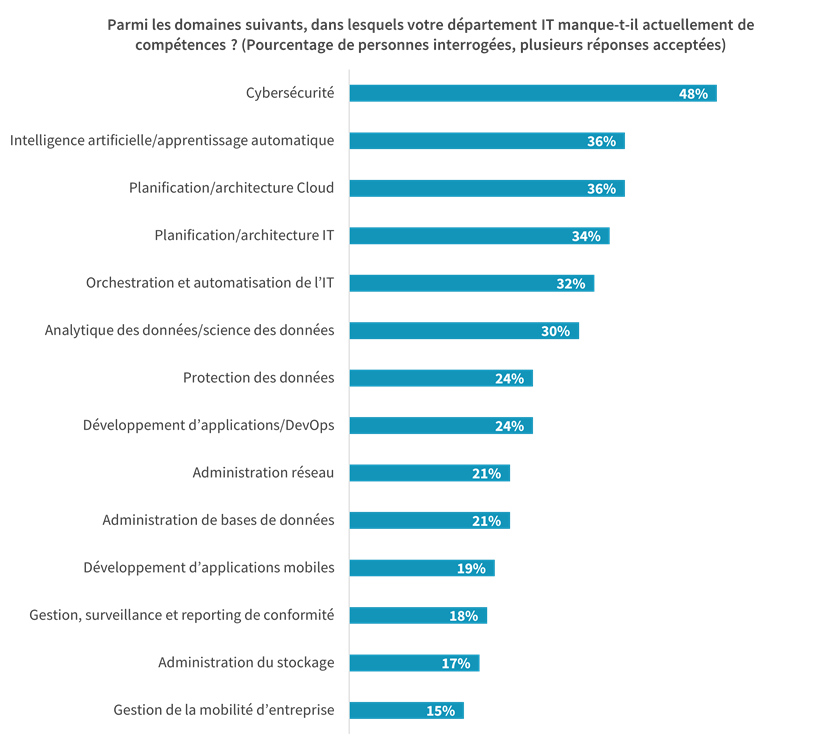

- Pour se remettre d’une cyberattaque, il est essentiel d’avoir des équipes compétentes. {{textInsert10}}

Figure 2

La source: ESG

- Nous vous avons demandé quelle quantité de données vous pensez être en mesure de récupérer en cas d’attaque. {{textInsert11}}

- L’évaluation porte sur l’investissement de votre organisation dans une infrastructure isolée pour les copies de vos données stratégiques. {{textInsert12}}

- Enfin, que votre organisation dispose ou non d’une infrastructure isolée, nous vous avons demandé quel pourcentage de vos données devrait être protégé dans ce type d’environnement. {{textInsert13}}

Ce que Dell Technologies peut faire pour vous

Dell Technologies s’efforce de gagner la confiance de ses clients en créant un monde connecté et sécurisé. Nous travaillons sans relâche pour protéger vos données, votre réseau, votre organisation et vos clients, avec une sécurité et une cyber-résilience intégrées à tous nos produits, solutions et services de bout en bout. Des solutions Dell Endpoint Security à VMware Carbon Black Cloud en passant par les gammes Dell Trusted Devices et Dell EMC PowerProtect Cyber Recovery, nous vous aidons à garantir la sécurité et la résilience de votre organisation sur le long terme, même lorsque de nouvelles menaces émergent.

Nous avons utilisé vos réponses et votre score à l’évaluation pour formuler des recommandations afin de vous aider à améliorer votre résilience. Notre Centre de confiance et de sécurité Dell est un espace où vous pouvez accéder facilement à des ressources et des solutions pour vous aider à trouver rapidement des solutions à vos questions relatives à la sécurité de votre entreprise et de vos consommateurs.

Du datacenter au Cloud en passant par la périphérie, nos experts du secteur proposent des conseils stratégiques et des fonctionnalités pratiques éprouvées pour vous aider à protéger votre entreprise et à préserver votre réputation face aux cybermenaces. Faites confiance à Dell Technologies.