Wir haben für Ihre Organisation das folgende Gesamtergebnis ermittelt:

{{overallRating_de}}

In Bezug auf den proaktiven Schutz Ihrer Organisation anhand von Best Practices für die Erkennung fällt Ihre Bewertung wie folgt aus:

{{cat1Rating_de}}

Sehen Sie sich die Videozusammenfassung an.

In Bezug auf die schnelle und effektive Reaktion auf einen Cyber-Incident mit dem Ziel, den Schaden bzw. die negativen Auswirkungen möglichst gering zu halten, fällt Ihre Bewertung wie folgt aus:

{{cat2Rating_de}}

Sehen Sie sich die Videozusammenfassung an.

In Bezug auf die Daten-Recovery und die Wiederaufnahme des Betriebs nach einem Cyber-Incident fällt Ihre Bewertung wie folgt aus:

{{cat3Rating_de}}

Sehen Sie sich die Videozusammenfassung an.

Ihr maßgeschneiderter Bericht zur Ausfallsicherheit bei Cyberangriffen

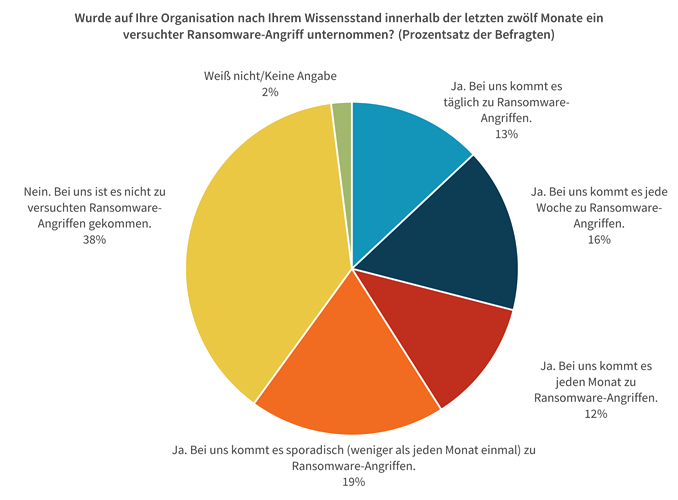

Erkennung

- Am Anfang der Bewertung haben wir nach den Bedrohungen gefragt, mit denen sich Ihr Team beschäftigt. Dies ist wichtig, weil eine Untersuchung von ESG zu den geplanten Ausgaben aus dem Jahr 2020 ergeben hat, dass viele Organisationen ständig mit Ransomware und anderen Arten von hochentwickelten Cyberangriffen zu kämpfen haben (siehe Abbildung 1). {{textInsert01}}

Abbildung 1

Quelle: ESG

- Darüber hinaus haben wir Sie um eine Einschätzung gebeten, wie gut Ihre Organisation die Compliance-Anforderungen erfüllt. {{textInsert02}}

- Bei der Bewertung ist es auch um die Nutzung von Risiko-Frameworks durch Ihre Organisation gegangen, die für Ihr Sicherheitsprogramm als Hilfe dienen können. {{textInsert03}}

- Als Nächstes ist es in der Bewertung um die Transparenz in Bezug auf Endpunkte, die Cloud und das Netzwerk gegangen. {{textInsert04}}

- Abschließend wurde in der Bewertung die Effizienz der vorhandenen Kontrollmechanismen abgefragt, mit denen vor allem ein Ransomware-Angriff verhindert werden kann. {{textInsert05}}

Reaktion

- Wir haben Ihnen die Frage gestellt, wie Ihre wahrscheinlichste Reaktion auf einen erfolgreichen Ransomware-Angriff aussehen würde. {{textInsert06}}

- Als Nächstes haben wir gefragt, wie viel Zeit, Aufwand und Geldmittel Sie für den Schutz von sekundären Datenkopien zur Verfügung gestellt haben. {{textInsert07}}

- Im Hinblick auf die Reaktionsbereitschaft, {{textInsert08}}

- Im Hinblick auf bestimmte Maßnahmen zur Sicherstellung der Bereitschaft werden im Rahmen der Bewertung Ansätze wie die Planung für Incidents und Recovery-Testläufe vorrangig behandelt. {{textInsert09}}

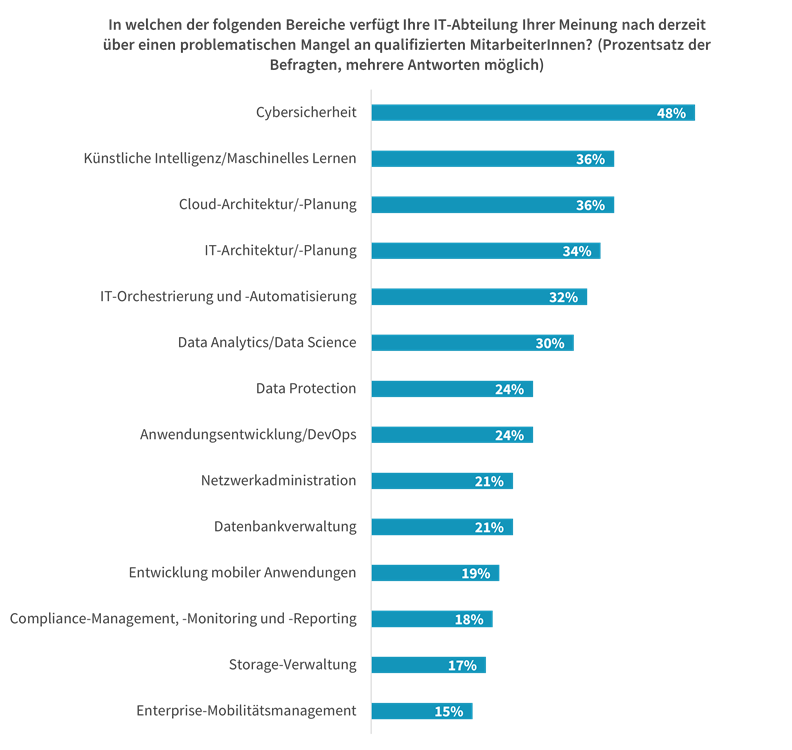

Wiederherstellung

- Es ist von entscheidender Bedeutung, dass Sie über die richtigen MitarbeiterInnen verfügen, die nach einem Cyberangriff den Recovery-Vorgang durchführen können. {{textInsert10}}

Abbildung 2

Quelle: ESG

- Wir haben die Frage gestellt, welchen Anteil Ihrer Daten Sie bei einem Angriff Ihrer Meinung nach wiederherstellen können. {{textInsert11}}

- In der Bewertung geht es auch um die Investitionen Ihrer Organisation in eine Infrastruktur mit „Air Gap“ oder Isolation für die Kopien Ihrer kritischen Daten. {{textInsert12}}

- Unabhängig davon, ob Ihre Organisation über eine isolierte Infrastruktur verfügt, haben wir abschließend die Frage gestellt, welcher Anteil der Daten in dieser Art von Umgebung Ihrer Meinung nach geschützt werden sollte. {{textInsert13}}

Unterstützung von Dell Technologies

Dell Technologies ist bestrebt, Vertrauen und eine sichere vernetzte Welt zu schaffen. Wir arbeiten unermüdlich daran, dass die Sicherheit Ihrer Daten, Ihres Netzwerks, Ihrer Organisation und Ihrer Kunden an erster Stelle steht. Zu diesem Zweck haben wir unsere gesamten Produkte, Lösungen und Services so konzipiert, dass auf umfassende Weise für die Ausfallsicherheit bei Cyberangriffen und die allgemeine Sicherheit gesorgt ist. Von Dell Endpoint Security Lösungen und VMware Carbon Black Cloud bis zu unseren vertrauenswürdigen Geräten und Dell EMC PowerProtect Cyber Recovery: Wir unterstützen Sie bei der Schaffung und Aufrechterhaltung einer sicheren und ausfallsicheren Organisation, die auch auf neu entwickelte Bedrohungen vorbereitet ist.

Basierend auf Ihrer Bewertung und derzeitigen Einstufung haben wir für Sie die wichtigsten Empfehlungen zusammengestellt, mit denen Sie die Ausfallsicherheit verbessern können. In unserem Sicherheits- und Vertrauenszentrum können Sie leicht auf weitere Ressourcen und Lösungen zugreifen, damit Sie schnell Antworten auf Ihre Fragen zur Sicherheit von Privatanwendern und Unternehmen erhalten.

Ob Edge, Core oder Cloud: Von unseren BranchenexpertInnen erhalten Sie eine Strategieberatung und Informationen zu bewährten praktischen Vorgehensweisen, mit denen Sie Ihr Unternehmen schützen und eine Rufschädigung durch Cyberbedrohungen vermeiden können. Vertrauen Sie Dell Technologies.