Detecte

Quando se trata de proteger proativamente a sua organização com as práticas recomendadas de detecção, sua empresa é classificada como:

{{cat1Rating_br}}

Assista ao vídeo para ver um resumo.

Reaja

Quando se trata de reagir de maneira rápida e eficaz a um incidente cibernético para limitar o impacto negativo/prejuízo, sua empresa é classificada como:

{{cat2Rating_br}}

Assista ao vídeo para ver um resumo.

Recupere-se

Quando se trata de recuperar seus dados e reiniciar as operações após um incidente cibernético, sua empresa é classificada como:

{{cat3Rating_br}}

Assista ao vídeo para ver um resumo.

Seu relatório personalizado de resiliência cibernética

Agradecemos por fazer a autoavaliação da resiliência cibernética da Dell Technologies desenvolvida pela ESG. O objetivo desta avaliação é ajudá-lo a entender como a sua organização está vulnerável a ransomware e outros ataques cibernéticos sofisticados, identificar áreas de vulnerabilidade e explicar o que você pode fazer para lidar com esses riscos. Para isso, avaliamos a preparação da sua organização em três áreas principais: detecção proativa de ameaças, reação ágil a ameaças e integridade dos recursos de recuperação.

Com base nas suas respostas na avaliação, em cada uma dessas áreas, categorizamos sua organização como {{overallRating_br}}. Este é o nível mais {{overallLevel_br}} de preparação nesta avaliação. As páginas a seguir detalham por que sua organização recebeu essa classificação e apresentam recomendações a serem consideradas.

Detecção

O primeiro pilar da avaliação tem como foco a detecção proativa de ameaças, ou seja, as tecnologias e os processos em vigor em sua organização para detectar e impedir um ataque cibernético ou incidente relacionado a ransomware. Considerando apenas este pilar, sua organização foi classificada como {{cat1Rating_br}}, o nível mais {{cat1Level_br}} de preparação nesta avaliação.

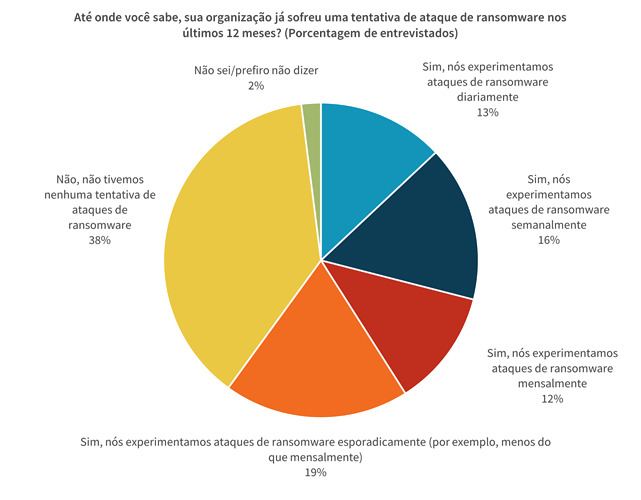

- Para iniciar a avaliação, perguntamos sobre as ameaças em que sua equipe está concentrada. Isso é importante porque, como a pesquisa de intenções de gastos de 2020 da ESG mostrou, muitas organizações estão sob constante ameaça de ransomware e outras formas de ataques cibernéticos sofisticados (veja a Figura 1). {{textInsert01}}

Figura 1.

Fonte: ESG

- Também pedimos que considerasse a capacidade de sua organização para cumprir os mandatos de conformidade. {{textInsert02}}

- A avaliação tratou do uso de estruturas de risco por parte de sua organização para orientar seu programa de segurança. {{textInsert03}}

- Em seguida, a avaliação tratou de endpoint, nuvem e visibilidade à rede. {{textInsert04}}

- Por fim, a avaliação concentrou-se na eficácia dos controles em vigor para evitar ataques de ransomware especificamente. {{textInsert05}}

Resposta

O segundo pilar tem como foco a resposta ágil às ameaças, isto é, as tecnologias e processos em vigor em sua organização para reagir rapidamente a um incidente de segurança ou de ransomware, limitando seu impacto. Considerando apenas este pilar, sua organização foi classificada como {{cat2Rating_br}}, o nível mais {{cat2Level_br}} de preparação nesta avaliação.

- Perguntamos qual seria a sua resposta mais provável a um ataque bem-sucedido de ransomware. {{textInsert06}}

- Em seguida, perguntamos quais são o tempo, o esforço e o orçamento que você atribuiu para proteger as cópias de dados secundárias. {{textInsert07}}

- Cuando se trata de la preparación para responder, {{textInsert08}}

- Chegando a ações específicas de preparação, a avaliação prioriza ações como planejamento de incidentes e testes de recuperação. {{textInsert09}}

Recuperação

O terceiro e último pilar da avaliação concentra-se na integridade dos recursos de recuperação. Ou seja, as tecnologias e os processos em vigor na sua organização para recuperar todos os seus dados e permitir a retomada de operações normais a tempo. Considerando apenas este pilar, sua organização foi classificada como {{cat3Rating_br}}, o nível {{cat3Level_br}} de preparação nesta avaliação.

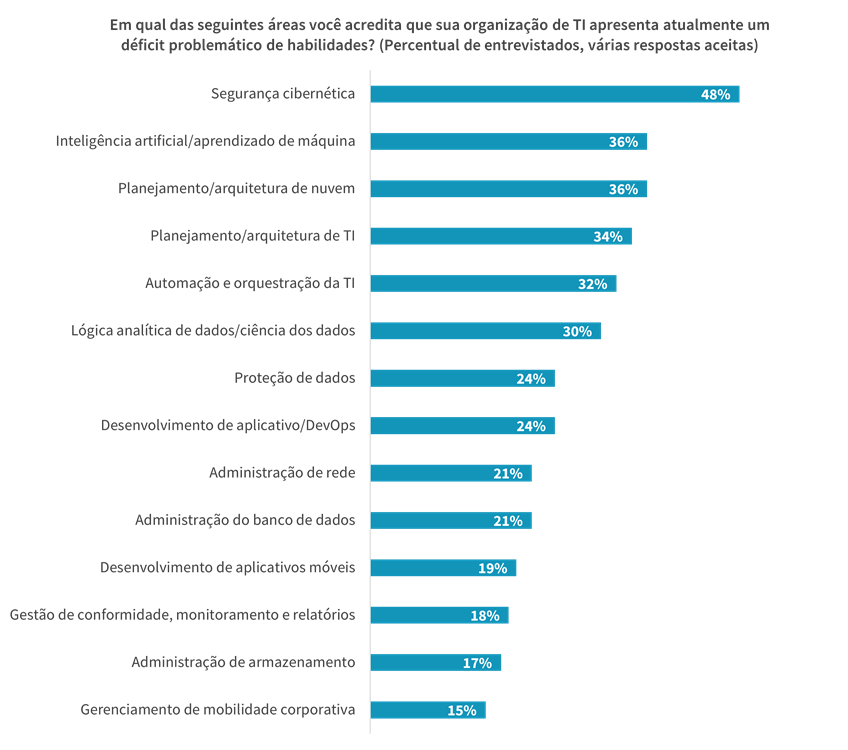

- É essencial empregar as pessoas certas para conseguir se recuperar de um ataque cibernético. {{textInsert10}}

Figura 2.

Fonte: ESG

- Perguntamos qual é a quantidade de dados que você acredita que seria capaz de recuperar no caso de um ataque. {{textInsert11}}

- A avaliação aborda o investimento da sua organização em uma infraestrutura isolada ou com air gap para cópias de dados essenciais. {{textInsert12}}

- Por fim, não importa se a sua organização tem uma infraestrutura isolada, perguntamos quanto de seus dados você acha que deveria ser protegido nesse tipo de ambiente. {{textInsert13}}

Como a Dell Technologies pode ajudar

A Dell Technologies se esforça para gerar confiança e um mundo seguro e conectado. Trabalhamos incansavelmente para manter seus dados, rede, organização e segurança de seus clientes no topo da lista: com resiliência cibernética e segurança totalmente projetada em todos os nossos produtos, soluções e serviços. Desde as soluções Dell Endpoint Security e VMware Carbon Black Cloud até os Dell Trusted Devices e Dell EMC PowerProtect Cyber Recovery, ajudamos você a criar e manter uma organização segura e resiliente, até mesmo quando surgirem novas ameaças.

Com base em sua avaliação e na pontuação atual, fizemos recomendações prioritárias para ajudar a melhorar sua resiliência. O Centro de segurança e confiança da Dell dá fácil acesso aos recursos e soluções para ajudá-lo a encontrar respostas para questões de segurança empresarial e do consumidor com rapidez.

Da borda ao núcleo e à nuvem, nossos especialistas do setor oferecem orientação estratégica e capacidades práticas comprovadas para ajudá-lo a proteger seu negócio e preservar sua reputação contra ameaças cibernéticas: confie na Dell Technologies.

Com base em sua avaliação e na pontuação atual, fizemos recomendações prioritárias para ajudar a melhorar sua resiliência. O Centro de segurança e confiança da Dell dá fácil acesso aos recursos e soluções para ajudá-lo a encontrar respostas para questões de segurança empresarial e do consumidor com rapidez.

Da borda ao núcleo e à nuvem, nossos especialistas do setor oferecem orientação estratégica e capacidades práticas comprovadas para ajudá-lo a proteger seu negócio e preservar sua reputação contra ameaças cibernéticas: confie na Dell Technologies.

Como a Dell pode ajudá-lo a melhorar seus recursos de detecção:

Como a Dell pode ajudá-lo a melhorar a sua capacidade de reagir:

Como a Dell pode ajudá-lo a melhorar a recuperação de um ataque:

ESG, divisão da TechTarget, é uma empresa de análise, pesquisa, validação e estratégia de TI que oferece insights práticos e inteligência de mercado para a comunidade global de TI.

© 2021 TECHTARGET, INC. ESG, UMA DIVISÃO DE TECHTARGET, SUITE 1-150, 275 GROVE STREET, NEWTON, MA 02466 | 508.482.0188